Nella nostra proposta di Data Strategy l’adozione di tecnologie cloud ha assunto sempre più un ruolo predominante nelle soluzioni fornite ai clienti. Come spiegato in dettaglio nello Use Case Migrate To Cloud, tale proposta si articola in quattro fasi distinte:

- Assessment

- Foundation

- Mobilization

- Execution

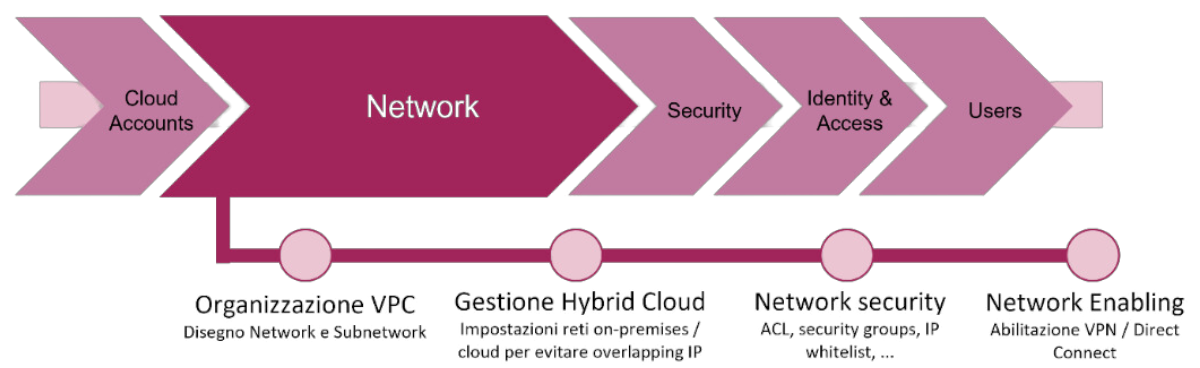

È proprio durante la fase di Foundation che vengono esplorate ed implementate le migliori strategie di networking per i casi d’uso specifici dei nostri clienti. In particolare, viene implementata quella che viene chiamata Landing Zone sul cloud provider scelto.

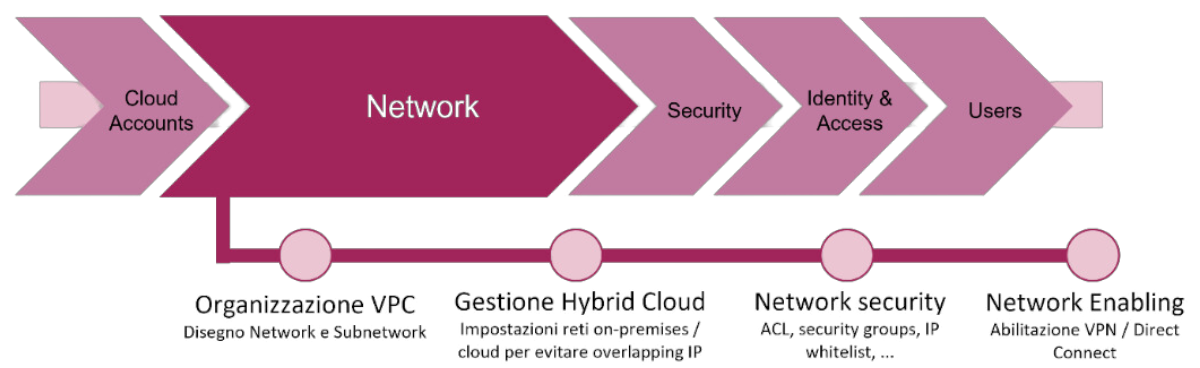

La Landing Zone funge da centro nevralgico di gestione del cloud e permette di definire al suo interno diversi aspetti:

Ciascuno degli step evidenziati nell’immagine viene implementato sfruttando i principi dell’Infrastucture as Code, ovvero generando degli script nei quali i diversi componenti infrastrutturali e le loro configurazioni di vario genere vengono esplicitati in modo dichiarativo.

Una volta scelto lo strumento di IaC (ad esempio Terraform, soprattutto in contesti multi-cloud), gli script realizzati permettono una gestione puntuale di tutte le componenti infrastrutturali, compresi i servizi di gestione in ambito Network.

Organizzazione VPC

Le VPC (Virtual Private Cloud) rappresentano uno dei componenti principali all’interno di un’infrastruttura cloud. Consentono di isolare le risorse all’interno di un ambiente virtualizzato, garantendo una maggiore sicurezza e flessibilità. Disegnare ed organizzare in modo corretto una o più VPC è molto importante per massimizzarne i benefici.

Quando si progetta una VPC risulta essenziale pianificare correttamente l’assegnazione degli spazi di indirizzi IP utilizzando i blocchi CIDR (Classless Inter-Domain Routing). Questo implica la suddivisione degli indirizzi IP in blocchi che riflettono le esigenze di scalabilità e la suddivisione logica delle risorse.

Una delle caratteristiche principali delle VPC è la possibilità di creare una o più sottoreti al loro interno, specificando il blocco CIDR all’interno di quello definito per la VPC stessa. In questo modo è possibile avere un ulteriore livello gerarchico nell’organizzazione delle risorse e nell’applicazione di policy di sicurezza e generale gestione del networking.

VPC Singola

La topologia più semplice che si può utilizzare è quella a singola VPC, dove tutte le risorse cloud create risiedono all’interno di essa. Ovviamente questo scenario è adatto a studi di fattibilità sui servizi del cloud provider, ad ambienti di sviluppo o comunque per piccole applicazioni con requisiti di sicurezza minimi.

Anche nel caso di studio di fattibilità è però consigliato avere risorse in almeno due VPC, in modo da testare anche le configurazioni necessarie ad integrare e a far comunicare le due VPC tra loro. In questo modo si possono anticipare già in una fase iniziale tutte le possibili problematiche che si potrebbero verificare in seguito in ambienti di produzione.

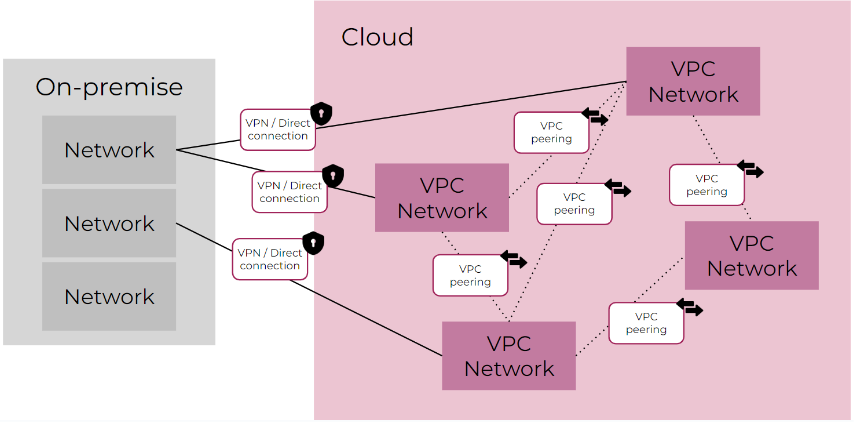

VPC Multiple

Questa topologia consiste nella creazione di più VPC separate all’interno dello stesso account cloud. Ogni VPC svolge la funzione di entità isolata, con la possibilità di configurare le connessioni tra di esse. Tale topologia risulta ideale per separare ambienti di produzione e di sviluppo, o per ospitare applicazioni con requisiti di sicurezza differenti.

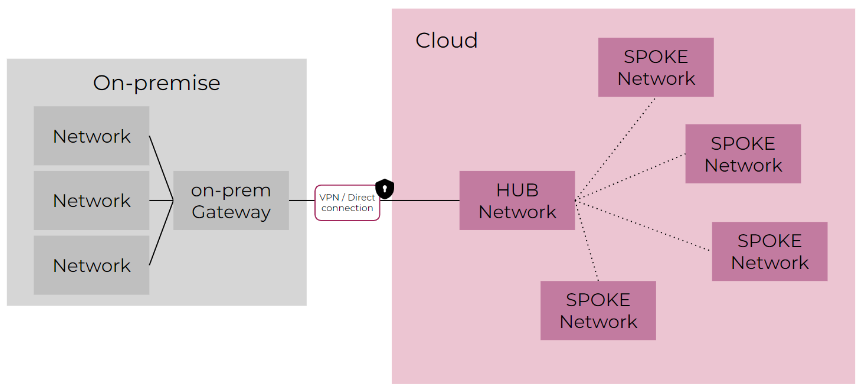

Nel caso di VPC multiple è possibile, sfruttando i servizi messi a disposizione dai diversi cloud providers, avere diverse architetture. Si possono ad esempio definire delle VPC centrali, definite “Hub”, che svolgono la funzione di gestore del network per altre VPC satelliti, definite “Spoke”, oppure ancora avere delle Transit VPC a cui altre VPC possono connettersi per comunicare tra loro.

Nel seguente paragrafo i concetti di Point-to-Point e Hub & Spoke verranno ripresi più in dettaglio includendo la gestione delle reti on-premise, dunque andando a definire il modello di gestione del cloud ibrido.